摘要:继云计算的三个业务交换模式(基建即业务(IaaS)、网络平台即业务(PaaS)和软件即服务业务(SaaS))后,提出了第四种,安全即服务(SECaaS),即云安全。"云安全"是"云计算"技术发展的一个主要分支,在反病毒应用领域中得到了广泛的运用。通过对云计算技术的改进,传统的SIEM架构能够转变为基于云的安全服务。在本文中,我们提出了虚拟化环境下关于智能网络威胁分析和识别SECaaS平台的SIEM架构。

关键词:云安全;安全服务;SIEM架构

中图分类号: TP391.1 文献标识码: A

The cloud-safe SIEM architecture under the virtualized environment

Abstract: Following the three service delivery models of cloud computing (Infrastructure as a Service (IaaS), Platform as a Service (PaaS) and Software as a Service (SaaS)), the fourth one is proposed, Security as a Service (SECaaS), which is cloud Safety. "Cloud security" is an important branch of "cloud computing" technology, which has been widely used in the field of anti-virus. Through the improvement of cloud computing technology, the traditional SIEM architecture can be transformed into cloud-based security services. In this article, we propose the SIEM architecture for intelligent network threat analysis and identification of the SECaaS platform in a virtualized environment.

Keywords: cloud security; security services; SIEM architecture

1 绪论

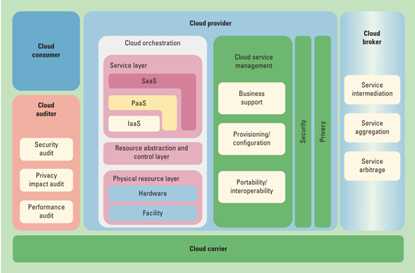

美国国家标准和技术研究院(NIST)发布了云的定义,并将其作为美国对国际标准的贡献提交。根据国家标准:"云计算是一个模式,用来支持对可分配运算信息资源(包括网络系统、服务器设备、数据库、应用和业务)的共用池实现无所不有的、便捷的、随需响应的网上浏览,这种信息资源能够透过最小的管理或服务提供商交互迅速实现和公布。"NIST的定义中给出了云计算技术的五大基本特征:在线自助业务、广泛的互联网访问、信息资源池化、高速弹性或扩展和可度量的服务[1]。它还给出了三个业务模型——应用软件即业务(SaaS)、网络平台即业务(PaaS)和基础建设即业务(IaaS),此外还有四个具体部署模型——私人、社会、公有和混合。它们一起对交付云服务的方式进行了分类。NIST还发布了一个云计算参考架构如图1.1所示,该体系结构概述了云使用者、提供者、代理、审核员和运营商的五个主要角色。这些定义和参考架构为我们开始分析云安全问题提供了基础。

(图1.1 NIST给出的云计算参考架构)

在三种服务模型之外,本文提出第四种:安全即服务(SECaaS),即云安全,从而将云安全问题系统化和具象化。云安全方面的问题主要有以下三个问题:

1)用户身份安全问题

用户需要登录才能使用云安全服务,但是用户身份有被非授权获取的风险。如果非法用户凭借某种手段获取了用户的账号或者冒用了用户的身份,那么合法用户的信息和数据可能会受到威胁。

(2) 共享业务安全问题

IaaS和PaaS层作为云计算技术的底层结构,可以利用虚拟化技术进行资源共享调用,好处是资源使用率最高。不过,共享调用也会引起新的安全性问题。一方面,必须保持应用资源间的隔离,以避免应用资源间受到相互影响;另一方面,也必须对虚拟机、虚拟交换机、虚拟存储装置等对象,采取安全防护策略。

(3) 用户数据安全问题

信息安全是互联网用户最关注的问题。从广义上说,数据信息内容不但包含了互联网用户的全部业务数据,还包含了互联网用户的所有应用以及用户的全部服务系统。而安全问题则涉及数据信息损失、泄漏、篡改等。在传统的IT结构中,数据往往离使用者"很近"。数据离使用者越近,就越安全可靠。然而在云计算架构中,数据往往存放在离使用者"很远"的数据中心。所以,必须采取有效的安全措施,比如多副本和对数据进行密码保存等,以保证安全。

为此,考虑在虚拟化环境下采用SIEM架构,以期解决云安全相关问题。SIEM,全称为Security Information Event Management,即安全信息和事件管理,现已被开发为企业网络和网络基础设施的一个重要组件。它是一个专门构建的解决方案,用于收集、聚合、解析、标准化、存储、从传统的安全系统(如防火墙、入侵检测/预防系统、反恶意软件系统以及其他部署在主机和网络域的系统)中提取大量的事件日志并关联数据。在云数据中心中,通过应用SDN / NFV技术,将部署在主机域和网络域的虚拟防火墙、虚拟IPS、虚拟DLP、虚拟DPI、反恶意软件系统等安全传感器虚拟化,为多租户提供多种安全服务。提出的SIEM可用于维护虚拟安全系统生成的大量安全事件日志,以保证云安全服务[2]。

本文第2章将介绍云安全服务的关键安全控制和相关威胁,第3章将介绍SIEM架构的结构和使用方式,第4章将介绍虚拟化环境与云安全的结合,并在第5章进行总结。

2 云安全服务的关键安全控制和相关威胁

2.1 云安全服务的关键安全控制

1.数据加密、密钥管理:数据加密和安全密钥管理提供数据的保密性和完整性。

2.媒体保护:媒体保护包括对音乐、电影和软件等娱乐内容的保护。

3.识别、身份验证和授权:多租户要求使用者共享公共领域中的公共资源。为授权用户识别正确的资源是该安全控制的一个重要方面。用户应该通过密钥管理和密码来识别。云提供商还应该为用户提供访问控制,以便他们可以向其他授权用户授予权限。

4.虚拟化和资源抽象:虚拟化引入了诸如虚拟机间攻击、管理程序安全等问题。虚拟机设置应该包括防火墙实现。此安全控制仅支持云网关。

5.可移植性和互操作性:在云系统上实现的安全标准应该支持其他系统之间的信息共享。

6应用程序安全性:应用程序安全性是指运行在云上的应用程序的整体安全性。它包括安全的SDLC(软件开发生命周期)、身份验证和授权。

7.安全风险评估和管理:云提供商应实施授权和风险评估,以利用共享资源。

8.隐私、电子发现和其他法律问题:这集中于管理数据的物理位置和秘密访问它。为了实现这种安全控制,应该审查文档、服务条款和隐私政策。

9.应急计划:消费者应该仔细检查提供者的应急计划和服务水平协议,并确保提供者满足其要求。

10.数据中心操作、维护:数据中心的安全控制包括配置和人员背景检查,以允许进入安全的数据中心位置,数据中心的物理隐私和认证。

11.事件响应:云提供商应该制定一个应对计划,以应对任何事件,如数据泄露、数据丢失等。计算机取证有不同的工具和技术来响应事件。

12.合规性、审计和问责性:在实施所需的合规性后,应定期进行审计,以确保数据安全。

13.意识和培训:应该为云消费者进行关于威胁和安全控制的云意识和培训项目。

2.2 云安全服务的相关威胁

1.数据泄露:影响数据的保密性,并最终影响组织。数据经过加密,即使被盗,攻击者也无法使用它。

2.数据丢失:可能是由于硬件故障或对系统的恶意攻击造成的。为了克服这类威胁,需要实施数据备份策略。

3. 帐户及服务流量劫持:影响用户的机密性和完整性。黑客也可以盗取用户的个人数据,如银行凭证。应该实施反钓鱼和欺诈检测政策来减少这些。

4.不安全的接口和api:用户和提供者通过接口和api进行通信。api应该能够加密数据并通过接口进行传输。

5.拒绝服务:阻止合法用户访问其数据。攻击者可以通过改变加密密钥或降低系统运行速度来阻止用户使用该服务。为了防止这种类型的攻击,用户和云提供商应该开发一种机制,使攻击者无法区分通信模式。

6.内部恶意人员:组织内的人可以访问和滥用数据。对于这种威胁,建议采取法律行动。

7.滥用云服务:攻击者可以滥用云的多租户特性来入侵其他组织数据。云提供商应该防止消费者访问其他用户的数据。

8.尽职调查不足:目前许多组织正在采用云计算来节省成本,却没有意识到其他威胁。应该开发认知程序,以便云消费者能够理解云技术。

9.共享技术漏洞:云提供商通过共享资源以可扩展的方式提供服务。这种共享策略应该在云计算的每个领域中实现,也应该用于监控系统。[3]

3 SIEM架构的结构和实现方式

3.1 SIEM架构的结构

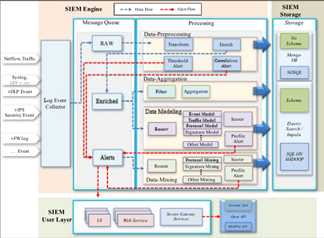

为了管理和分析SOA项目中基于云的安全传感器生成的各种日志和事件,需要设计SIEM,不仅要管理来自各种安全系统的日志和安全事件,还可以实现识别网络威胁的相关分析。为此,我们引用了OpenSoC,并补充了我们的SIEM体系结构,以提供各种分析模型和数据扩充。此外,由于SIEM的主要目标是提供有价值的安全信息供应,并对检测网络威胁进行大规模的数据关联,我们采用了基于Kafka、Spark、Elasticsearch和MongoDB的分布式单元组成的大数据平台。

所设计的SIEM架构主要由SIEM Engine处理收集的数据,SIEM Storage存储收集的数据和分析结果,以及SIEM用户层确保为用户提供安全服务[4],如图2.1所示.

(图2.1 所设计的SIEM架构)

SIEM架构的目标是基于其各种数据处理(如数据建模和数据挖掘)支持提供智能威胁分析和相关数据输出。对于SECaaS服务,SIEM用户层是专门的组件,其中包括用于访问SIEM引擎的应用程序,它支持来自各种来源的事件响应活动。为了支持云平台中的SIEM服务,在虚拟机上执行SIEM用户层。具体来说,当用户激活包含SIEM用户层的虚拟机时,SIEM Engine从SIEM Storage中检索相关信息,并立即进入运行状态。为此,SIEM中的Data Identifier Manager必须能够识别云安全服务的每个使用者的每个事件和单独的安全日志。

3.2 SIEM架构的实现方式

SIEM架构主要包括时间序列分析和相关分析,以提供基于云的SIEM服务。

(1)时间序列数据分析功能

在收集到的安全事件日志数据中,按安全源和安全对象提取和计算统计数据。SIEM根据时间、星期几、协议和每个服务端口的日志数据频率等因素计算预测基线值。这样就可以根据计算出的事件基线、攻击名称、存储在大数据存储中的流量信息进行异常检测。

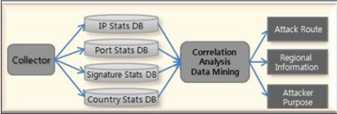

(2)相关分析功能

利用聚集的威胁案例数据集,为分析收集到的安全事件之间的相关特征提供数据信息。为此,SIEM利用大数据分析和数据挖掘方法,根据IP地址、端口、事件特征生成统计数据库,而元数据则从收集到的数据中进行数据充实,从而提供相关数据信息,通过相关信息分析和识别网络威胁的状态。

此外,相关分析功能可以通过分析与过去入侵威胁相关的事件发生模式来识别和检测实时入侵威胁,增强了对发生的攻击事件进行关联分析的能力。当上述SIEM引擎为每个用户执行数据分析时,它必须为每个用户识别收集到的数据。因此,该功能由数据标识符管理器(DIM)执行,它应该通过从各种安全传感器收集的数据识别数据源。这提供了根据云用户的虚拟机是否被激活来运行定制SIEM架构的功能。图3.1给出了数据挖掘的相关分析流程。

(图3.1 数据挖掘的相关分析流程)

4 虚拟化环境与云安全的结合

商业模式的发展促进了云计算的快速发展,云计算也被应用到各行各业。云计算突破了一般的资源分配方式,利用虚拟化技术将物理资源转化为虚拟资源,利用网络平台提供给客户。用户可以通过自己的需求向云服务提供商租赁或购买服务,而无需花钱购买一些设施部署服务,这不仅给客户带来了方便,也在一定程度上降低了成本。由于在云计算中集中托管数据、应用程序和网络服务,成为一个高价值的攻击目标,受到来自网络的大量攻击的威胁。在相同的服务器和云平台中,有大量的虚拟机,每个虚拟机互连,如果一个虚拟机的攻击,攻击者可能会使用虚拟机作为跳板攻击其他虚拟机,和其他虚拟机是一个明显的风险增加。因此,只有保证云客户端虚拟机的安全,才能有效地保护数据存储的安全。

虚拟化技术可以有效地管理资源。各种实体的计算机资源,如服务器、内存、存储、网络等抽象和转换,可以在一定程度上突破实体结构之间的障碍。它可以为客户提供一种更方便有效的方式来满足各种资源的应用,除了对各种虚拟资源和物理资源进行统一管理外,还可以将这些资源一起使用,最大限度地提高系统架构的便利性。此外,与数据存储和计算能力资源类似,它在一定程度上以虚拟部件的形式存在,不受现有资源约束的影响,如架设方法的资源分配、物理组的资源分配、区域分配等[5]。

5 总结

在本文中,当传统的安全系统在云平台上虚拟化时,我们设计了基于云的安全服务的SIEM架构,可以利用收集到的数据帮助识别网络威胁,并提供基于关联的网络威胁分析。此外,由于关联分析是各种分析方法中最重要的一种,我们将在学习安全数据模型的基础上,应用神经网络来检测威胁。具体而言,通过学习收集到的长期数据输出威胁类别或正态性的神经网络模型,提出的SIEM能够提高当前收集数据状态是否为威胁的判断能力。该方法将大大提高SIEM的智能网络威胁分析水平。

参考文献:

[1] Mell P. What's special about cloud security?[J]. It Professional, 2012, 14(4): 6-8.

[2] Di Giulio C, Sprabery R, Kamhoua C, et al. Cloud standards in comparison: Are new security frameworks improving cloud security?[C]//2017 IEEE 10th International Conference on Cloud Computing (CLOUD). IEEE, 2017: 50-57.

[3] Hendre A, Joshi K P. A Semantic Approach to Cloud Security and Compliance. IEEE, 2015: 1081-1084.

[4] Lee J H, Kim Y S, Kim J H, et al. Toward the SIEM architecture for cloud-based security services[C]//2017 IEEE Conference on Communications and Network Security (CNS). IEEE, 2017: 398-399.

[5] Ming H, Guihuai H, Xu L, et al. A Dynamic Adjustment Model of Monitoring Frequency based on Cloud Security[C]//2018 IEEE 3rd International Conference on Cloud Computing and Internet of Things (CCIOT). IEEE, 2018: 1-4.

Comments | 2 条评论

@黑与白 🥵🥵🥵